특징

- IDS(침입 탐지 시스템)와 IPS(침입 방지 시스템)는 네트워크 보안의 핵심 요소로, 외부로부터의 침입을 탐지하고 대응하는 역할을 합니다.

- IDS는 비정상적인 트래픽을 탐지하여 관리자에게 경고하는 역할을 하며, IPS는 IDS의 탐지 기능을 포함해 실시간으로 위협을 차단하는 능동적인 시스템입니다.

IDS와 IPS의 구성 방식

미러(TAP/스위치) 방식

- 원리: 네트워크 경로에 직접 연결되지 않고, TAP 장치나 스위치의 포트를 통해 패킷을 복사하여 IDS/IPS로 보내 분석하는 방식

- 주요 특징: IDS에서 주로 사용되며 탐지 후 경고만 제공되며 네트워크 성능에 영향을 주지 않음

- 장점: 네트워크 성능에 영향을 미치지 않으며 병목 현상을 방지

- 단점: 자동 차단 기능이 없어 탐지 후 관리자의 수동 조치가 필요

인라인 방식

- 원리: 트래픽이 네트워크 경로를 따라 이동할 때 IPS 장비가 네트워크 경로에 직접 연결되어 트래픽을 검사하고 비정상적인 트래픽을 탐지하면 즉시 차단하는 방식

- 주요 특징: IPS에서 주로 사용되며 실시간으로 위협을 차단하며 능동적인 보안 제공

- 장점: 즉각적인 대응을 통해 위협을 실시간으로 방어

- 단점: 성능에 부담을 줄 수 있으며, 잘못된 차단 설정 시 정상 트래픽 차단 가능

탐지 방법에 따른 IDS/IPS 분류

규칙 기반 탐지 (오용 탐지, Misuse Detection)

- 원리: 알려진 공격 패턴을 데이터베이스에 저장해 이를 기반으로 트래픽을 분석하여 위협을 탐지

- 장점: 탐지 정확도가 높고 False positive(오탐)율이 낮음

- 단점: 알려지지 않은 새로운 공격 탐지에 한계가 있음

통계 기반 탐지 (비정상 탐지, Anomaly Detection)

- 원리: 정상 트래픽 패턴을 DB에 저장하고 이를 벗어나는 트래픽을 탐지

- 장점: 알려지지 않은 새로운 공격 탐지 가능

- 단점: False positive(오탐)율이 높아 추가적인 분석이 필요

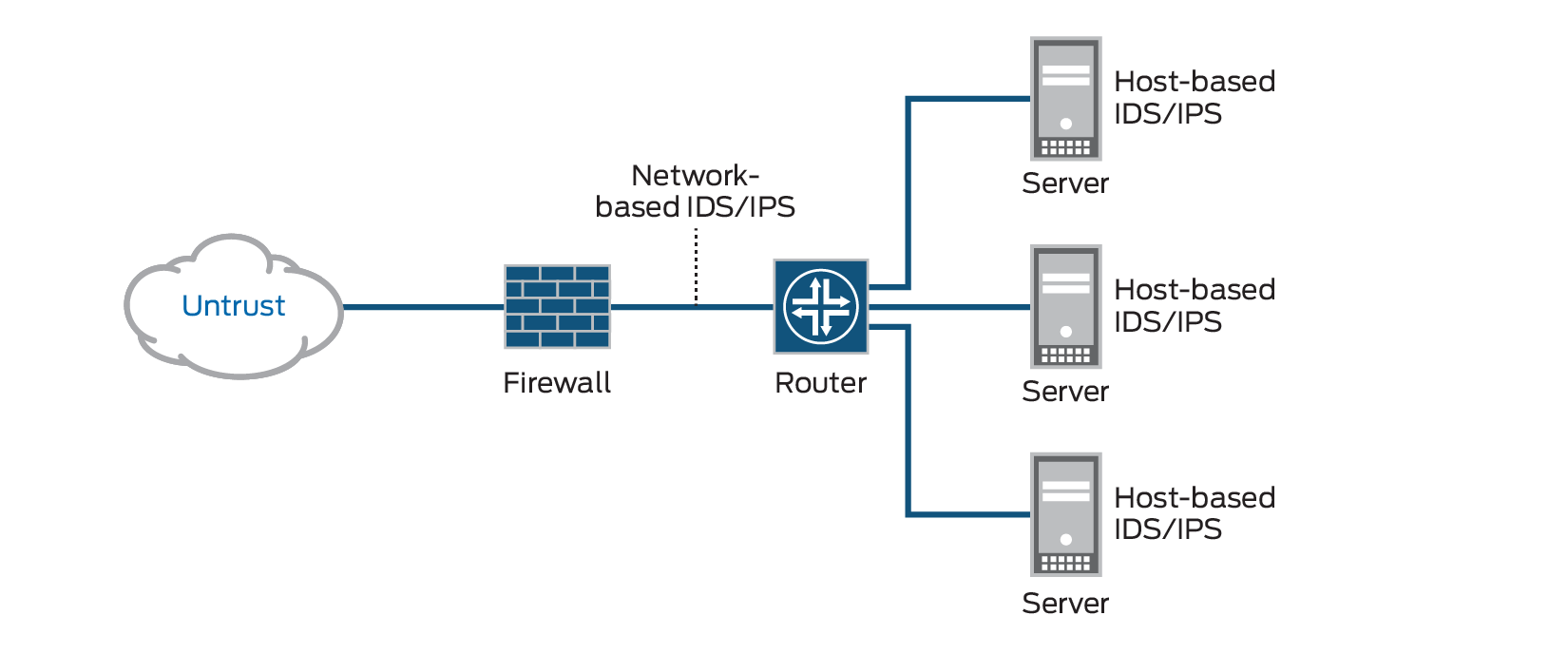

설치 위치에 따른 IDS/IPS 분류

호스트 기반 IDS/IPS (HIDS/HIPS)

- 설치 위치: 개별 호스트나 서버에 설치되어 시스템 로그, 프로세스 활동, 파일 무결성 등을 모니터링

- 특징: 시스템 내부의 활동을 깊이 있게 분석 가능

- 예시: OSSEC, Tripwire (IDS), 호스트 기반 IPS

네트워크 기반 IDS/IPS (NIDS/NIPS)

- 설치 위치: 네트워크 경로 상에 위치해 네트워크 트래픽을 모니터링 및 분석

- 특징: 네트워크를 통한 모든 트래픽에 대한 보호 제공

- 예시: Snort, Suricata (IDS), 네트워크 기반 IPS

IPS 탐지 및 차단 방식

시그니처 기반 차단

- 원리: 기존의 알려진 공격 서명을 기반으로 위협 탐지 및 차단

- 장점: 정확하고 신뢰성 있는 탐지 제공

- 단점: 새로운 위협 탐지가 어려움

휴리스틱 기반 차단 (Anomaly Detection/Prevention)

- 원리: 머신러닝 및 행동 분석 기법을 사용해 정상적인 패턴과 벗어나는 활동을 탐지하여 차단

- 장점: 알려지지 않은 새로운 공격에 대한 높은 대응력 제공

- 단점: 오탐률이 높아 지속적인 튜닝 및 학습 필요

주요 장비

IDS 장비:

- Snort: 오픈 소스 네트워크 기반 IDS, 서명 기반 탐지 제공

- Suricata: 멀티스레딩 지원 고성능 IDS, 다양한 탐지 기능 제공

- OSSEC: 호스트 기반 IDS로 로그 분석 및 파일 무결성 검사 지원

IPS 장비:

- Cisco Firepower: 실시간 탐지 및 방지 기능을 갖춘 고급 IPS 솔루션

- Palo Alto Networks PA 시리즈: 차세대 방화벽에 IPS 기능을 통합한 장비

- Fortinet FortiGate: 다기능 보안 장비로 IPS, 방화벽, VPN 통합 제공

Firewall vs IDS vs IPS

| 구분 | Firewall | IDS | IPS |

| 목적 | 접근 통제 및 인가 | 침입 여부의 감지 | 침입 이전의 방지 |

| 패킷 차단 | O | X | O |

| 패킷 내용 분석 | X | O | O |

| 오용 탐지 | X | O | O |

| 오용 차단 | X | X | O |

| 이상 탐지 | X | O | O |

| 이상 차단 | X | X | O |

| 장점 | 엄격한 접근 통제 및 인가된 트래픽 허용 | 실시간 탐지, 사후 분석 및 대응 기술 | 실시간 즉각 대응, 세션 기반 탐지 가능 |

| 단점 | 내부자 공격 취약, 네트워크 병목현상 | 변형된 패턴에 대해서는 탐지 어려움 | 오탐 현상 발생 가능, 장비 고가 |

'네트워크' 카테고리의 다른 글

| 웹 서비스 구조 (1) | 2024.11.24 |

|---|---|

| 방화벽 Firewall (0) | 2024.01.18 |

| DDoS (0) | 2024.01.10 |

| Well Known Port (0) | 2023.11.10 |

| DNS (0) | 2023.11.10 |